Se c’è una minaccia che accomuna tutte le organizzazioni, piccole e grandi, è quella del Phishing. Spesso, tuttavia, viene erroneamente banalizzato ed associato alle più comuni “truffe via web”, relegato a “macchietta” in grado di colpire solo i più sprovveduti.

Ma non è così: il Phishing è una minaccia seria, soprattutto per le aziende. Il Phishing, infatti, è un vero e proprio crimine che impiega sia l’ingegneria sociale che il sotterfugio tecnico allo scopo di rubare dati riguardanti l’identità personale degli utenti e/o le credenziali dei conti finanziari. Una possibilità di prevenzione è rappresentata dal modello zero trust, ma occorre sapere anche come reagire all’attacco qualora la prevenzione non sia stata sufficiente.

Phishing: che cos’è e come funziona

Lo scopo principale del phishing è quello di colpire uno degli anelli più deboli della sicurezza: le persone. I limiti dell’essere umano, come ad esempio bias cognitivi, errori della percezione o, ancora, fiducia indotta, fanno degli esseri umani il bersaglio principale sul quale puntare. Lo scopo ultimo di queste azioni è indurre gli utenti a divulgare informazioni sensibili.

I principali canali informativi pubblicamente disponibili diventano i driver principali:

- Chat aziendali disponibili su WhatsApp o Telegram;

- Gruppi Facebook tra colleghi con restrizioni troppo deboli;

- Forum tecnici di discussione dove viene utilizzata la mail aziendale;

- Foto degli interni aziendali su Instagram.

Spesso infatti questi canali vengono utilizzati dagli utenti in modo troppo disinvolto. Può accadere che con ingenuità si diffondano informazioni che suggeriscono schemi di ingegneria sociale capaci di creare e diffondere informazioni ingannevoli, che fanno credere di avere a che fare con persone fidate. Quando una persona, si trova davanti a un messaggio contenente informazioni credute strettamente riservate, abbassa la guardia, credendo di avere a che fare con colleghi o fornitori di servizi legittimi. È in questo momento che l’utente viene portato a seguire le istruzioni contenute nel messaggio. Da qui, poi, verrà rimbalzato su siti esca, progettati graficamente per sembrare siti legittimi.

Tutti noi siamo costantemente connessi con vari device e più reti, non sempre affidabili. Di conseguenza, le persone sono esposte continuamente agli attacchi e risultano maggiormente a rischio. La soluzione per gestire questa situazione è creare una consapevolezza delle minacce, formare le persone in modo che siano costantemente attente e critiche, non solo all’interno della realtà aziendale.

Aziende nel mirino: riconoscere gli attacchi di phishing

La superficie di attacco di un’organizzazione è molto più ampia del perimento del firewall, che ha lo scopo di proteggere un’azienda. Il dominio di posta elettronica può essere fuori controllo, soprattutto quando non si ha la possibilità di registrare tutti i domini possibili: è impensabile registrare tutti quelli esistenti. Il dominio di posta elettronica, in particolare, può essere falsificato allo scopo di spacciarsi come email istituzionale o relazionata a un business partner ritenuto affidabile.

Spesso le vulnerabilità dei servizi altrui, come clienti, partner commerciali, fornitori, possono essere sfruttate per attaccare le realtà aziendali. Per questo, il perimento di attacco è in perenne mutamento e risulta incontrollabile.

In alcuni casi, l’attacco può essere ancora più profondo: può capitare che il sito web aziendale o del partner sia vulnerabile e permetta a un cyber criminale di inserire contenuti fittizi e malevoli.

Infine, sempre più in voga è la tecnica del “Man in the mail”: questa tipologia di attacco prevede l’ottenimento delle credenziali di accesso ad una casella di posta elettronica per le mail in transito, e modificare quelle di maggiore interesse. La tipologia preferita è sicuramente quella relativa a coordinate bancarie, in modo che i pagamenti siano indirizzati a beneficiari malevoli.

Covid e phishing: quanto siamo in pericolo?

I dati parlano chiaro: gli attacchi di phishing e social engineering sono in aumento. Una quota crescente degli attacchi di Phishing si riferisce alle “Business EMail Compromise (BEC) scams”. Ovvero, email fraudolente capaci di infliggere danni economici alle loro vittime.

Non solo dati: il contenuto e la forma degli attacchi si sono raffinati. Se prima, infatti, i cyber criminali utilizzavano email di massa, spesso riconoscibili per via di errori grammaticali, oggi sono sempre più camaleontiche. Non solo il contenuto è simile ad una normale email, ma anche il template aziendale viene replicato in modo perfetto. Questa categoria di attacchi, in particolare, può essere considerata un’evoluzione del phishing, denominata “spear phishing”: attacchi mirati e pensati singolarmente per ogni vittima. Il target in questo caso è ridotto: gli attacchi si concentrano su un singolo obiettivo, strutturando l’attacco e perfezionando la qualità del messaggio.

Riconoscere e reagire al phishing

Ci sono alcuni indizi che possono farci accorgere di essere di fronte a qualcosa di anomalo: l’esistenza di uno stratagemma che ci faccia compiere un’azione. Le richieste più comuni sono:

- cambio dati delle informazioni bancarie per i pagamenti;

- click verso siti civetta;

- inserimento di una password all’apertura di un documento allegato;

- pagamento in tempi rapidi.

Se si sospetta di essere “caduti in trappola” bisogna innanzitutto sporgere denuncia alla polizia postale. Se i truffatori sono in possesso di informazioni sensibili tra cui password e PIN, è importantissimo bloccare subito tutti gli asset bancari e verificare le ultime transazioni, nonché avvisare la banca. Non bisogna sottovalutare la situazione e occorre eseguire un controllo approfondito degli asset informatici per determinare gli accessi usati dai malfattori. Capire come può essere avvenuto è importante sia per poterlo sradicare che per evitare che possa riaccadere in futuro.

Conclusioni: come fronteggiare gli attacchi

Per fronteggiare gli attacchi è strettamente necessaria un’adeguata formazione che punti alla consapevolezza delle persone.

La miglior difesa è sempre la prevenzione: gli strumenti utili in questo possono essere antispam o antivirus. Ma ciò è però imitato: i primi possono essere aggirabili grazie a campagne mirate o domini studiati ad hoc. Un antivirus può combattere una minaccia passata come allegato, ma non l’eventuale azione manuale compiuta da un utente.

Ogni strumento, purtroppo, può rivelarsi inutile senza un’adeguata formazione: l’azione umana non è sempre prevedibile e non può essere analizzata da nessun software. L’unica reale soluzione è la consapevolezza.

Può essere utile per un’azienda, in modo da verificare l’attuale consapevolezza dei dipendenti, fare delle simulazioni di possibili attacchi. In questo modo, si esplicitano eventuali punti deboli ed elementi sui quali è necessario intervenire.

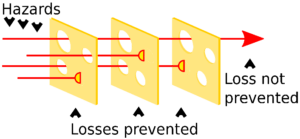

Uno strumento tecnico capace di aggiungere un gradino di complessità agli attaccanti è sicuramente la MFA (Multio Factor Authentication). Implementandola a tutti livelli autenticativi si crea un ulteriore livello di sicurezza capace di arginare l’esfiltrazione di credenziali. Seppure sia un miglioramento alle nostre difese, non bisogna però considerarlo come la panacea a tutti i mali. A tal proposito è bene ricordarsi la metafora del “formaggio svizzero” (Swiss cheese model) che ben illustra il paradigma della “Defense in depth” dove un sistema di sicurezza a più livelli permette di creare una sorta di “cinta muraria concentrica” obbligando gli attaccanti ad abbattere più ostacoli.